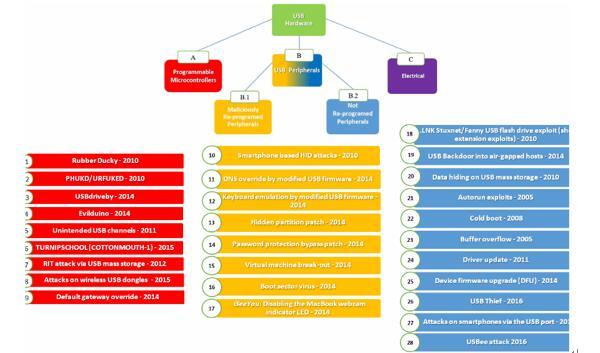

以色列内盖夫本古里安大学的研究人员总结了攻击者可以利用USB设备攻入用户计算机的29种方式,并根据实施攻击的方式将这29种攻击方法分为四大类。

A)通过重新编程USB设备的内部微控制器。该设备看起来像特定的USB设备(比如充电器),但执行另一种设备(比如键盘)的操作(注入击键内容)。

B1)通过重新编程USB设备的固件,执行恶意操作(比如下载恶意软件和泄露数据等)。

B2)不重新编程USB设备的固件,而是利用操作系统通常与USB协议/标准交互方面的漏洞。

C)基于USB的电气攻击。

一、可重新编程的微控制器USB攻击

1) Rubber Ducky:2010年发布的一种商用击键注入攻击平台。一旦连接到主机计算机,Rubber Ducky如同键盘,注入预先加载的击键序列。

2) PHUKD/URFUKED攻击平台:类似于Rubber Ducky,但允许攻击者选择注入恶意击键内容的时间。

3) USBdriveby:通过仿真USB键盘和鼠标,在几秒钟内经由USB在未加保护的OS X主机上偷偷迅速植入后门,覆盖DNS设置。

4) Evilduino:类似于PHUKD/URFUKED,但使用Arduino微控制器而不是Teensy。还可以仿真键盘/鼠标,根据预先加载的脚本向主机发送击键/鼠标光标动作。

5) 意外的USB通道:概念证明(POC)USB硬件特洛伊木马,基于意外的USB通道来泄露数据(比如使用USB扬声器来泄露数据)。

6) TURNIPSCHOOL(COTTONMOUTH-1):隐藏在USB电缆里面的硬件植入物,由美国国家安全局(NSA)开发。

7) 通过USB大容量存储设备发动的RIT攻击:一篇研究论文中描述的攻击。它有赖于USB大容量存储设备连接到受害者的计算机时,篡改文件的内容。

8) 针对无线USB适配器的攻击:最初借助Samy Kamkar发布的KeySweeper攻击平台实施的一类攻击,这个工具可以偷偷记录和解密众多微软RF无线键盘的击键内容。

9) 默认网关覆盖:这种攻击使用微控制器来欺骗USB以太网适配器,以覆盖DHCP设置,并劫持本地流量。

二、恶意重新编程的USB外设固件攻击

10) 基于智能手机的HID攻击:最先由一篇研究论文描述,研究人员开发了定制的Android设备驱动程序以覆盖Android与USB设备交互的方式。恶意驱动程序与Android USB设备API交互,仿真连接到手机的USB键盘和鼠标设备。

11) 被篡改的USB固件覆盖DNS:研究人员篡改USB闪驱的固件,用它来仿真USB以太网适配器,因而得以劫持本地流量。

12) 被篡改的USB固件仿真键盘:几名研究人员展示了如何毒害USB闪驱的固件,攻击者可以注入击键内容。

13) 隐藏的分区恶意补丁:研究人员演示了如何重新编程USB闪驱、让它如同正常驱动器,创建一个无法格式化的隐藏分区,以便偷偷泄露数据。

14) 绕过密码保护的恶意补丁:攻击者只要对USB闪驱固件稍加改动,就可以绕过受密码保护的USB闪驱。

15) 虚拟机突破:研究人员使用USB固件突破虚拟机环境。

16) 引导扇区病毒:研究人员在计算机启动之前使用USB闪驱来感染它。

17) iSeeYou:这个POC程序可重新编程一类苹果内置iSight网络摄像头的固件,以便攻击者偷偷捕获视频,而LED指示灯并不警告。

三、基于非编程USB设备的攻击

18) CVE-2010-2568:Stuxnet和Fanny恶意软件使用的.LNK漏洞。

19) 潜入严加隔离的主机的USB后门:Fanny恶意软件采用的攻击,由Equation Group(NSA的代号)开发。攻击使用USB隐藏存储区来存储显示严加隔离的网络中计算机的预置命令。网络上信息回过头来保存到USB闪驱的隐藏存储区。

20) 数据隐藏在USB大容量存储设备上:众多花招将恶意软件或窃取的数据隐藏在USB闪驱里面(比如将数据存储在正常分区的外面,使隐藏文件夹的图标和名称透明以此将文件隐藏在该文件夹里面,等等)。

21) 自动运行漏洞:根据主机配置的方式,一些PC会自动执行放在USB设备存储区上的预定文件。这方面有整个的恶意软件类别,名为自动运行恶意软件。

22) 冷启动攻击:又叫RAM转储攻击。攻击者可以将内存转储工具存储在USB闪驱上,从USB设备来启动,以此从RAM获取剩余的数据。

23) 基于缓冲区溢出的攻击:这几种攻击有赖于USB设备插入计算机时,钻操作系统缓冲区溢出的空子。之所以出现这种情况,是由于操作系统在USB设备插入时,会枚举设备及功能(运行某些预定操作)。

24) 驱动程序更新:这种非常复杂的攻击有赖于获得VeriSign Class 3组织证书,并向微软提交驱动程序:那样某个SUB设备插入时,这些驱动程序会自动发送,安装到用户PC上。这种攻击有实现可能,但在实际环境下很难得逞。

25) 设备固件升级(DFU):攻击者可使用USB标准支持的合法进程:设备固件升级(DFU),将本地合法固件更新到恶意版本。

26) USB Thief:ESET最近发现的这种基于USB闪驱的恶意软件专门窃取数据。

27) 通过USB端口攻击智能手机:攻击者可通过USB电话充电器隐藏和传送恶意软件。

28) USBee攻击:使USB连接器的数据总线发出电磁辐射,可用于泄露数据。

四、电气攻击

29) USB Killer:通过插入会触发电流增大的USB设备来永久性毁坏设备。

本古里安团队在去年发表于ScienceDirect杂志上的一篇文章中详述了所有这些攻击。

这项研究的目的是提醒用户要提防USB设备可能被用来感染系统,偷偷从严加保护的网络窃取数据的多种方式。研究团队给出的建议是,禁止在安全网络中使用USB设备,或至少严格控制。